Vous avez peut-être déjà utilisé un modèle linguistique comme ChatGPT ou Claude pour rédiger un e-mail, résumer un rapport ou générer du code. Mais saviez-vous que dans une entreprise, qui peut utiliser quel modèle, quand et avec quelles données est contrôlé par des systèmes complexes, souvent invisibles ? Ce n’est pas une question de technologie pour ingénieurs : c’est une question de sécurité, de conformité et de contrôle. Dans les entreprises, les grands modèles linguistiques (LLM) ne sont plus des outils libres. Ils sont encadrés, limités, surveillés. Et pour une bonne raison : un seul prompt mal intentionné ou mal configuré peut exposer des données sensibles, violer le RGPD ou coûter des millions.

Qui a le droit d’utiliser quel modèle ?

Il n’y a pas de réponse unique. Dans une banque, un analyste financier peut avoir accès à un modèle capable de traiter des données de marché, mais pas à un modèle connecté aux dossiers clients. Dans un hôpital, un médecin peut demander à un LLM d’expliquer une maladie, mais il ne peut pas lui demander d’extraire des antécédents médicaux d’un patient sans autorisation explicite. En revanche, un administrateur IT peut voir tous les modèles disponibles, mais ne peut pas les utiliser pour générer du contenu.

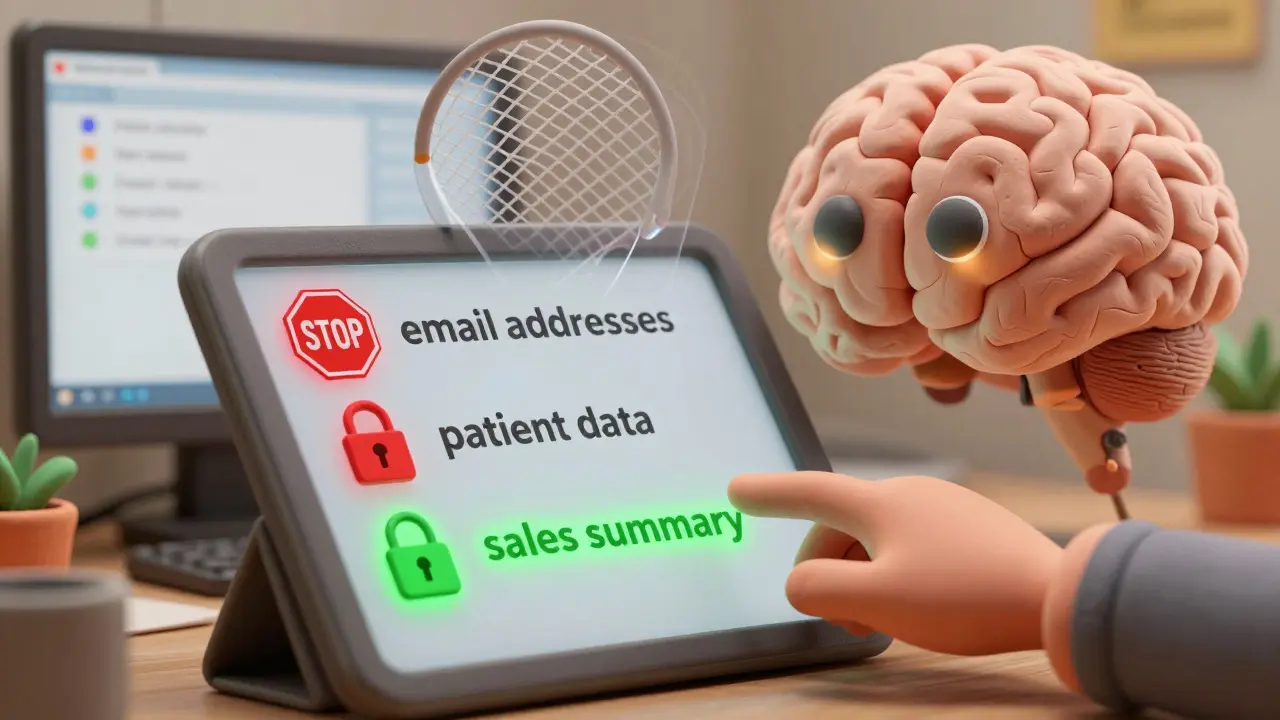

C’est ici que les contrôles d’accès entrent en jeu. Ils fonctionnent comme des portes à code, mais bien plus intelligentes. Au lieu de simplement vérifier si vous êtes un employé, ils se demandent : Quel est votre rôle ? Quelle est la nature de votre demande ? Quelles données allez-vous utiliser ? Quelles informations allez-vous obtenir ?

Les systèmes modernes utilisent trois couches de contrôle :

- Le prompt : Qu’est-ce que vous demandez exactement ? Une requête comme « Résumez le dernier rapport de ventes » est autorisée. Une requête comme « Donnez-moi les adresses e-mail de tous les employés du département RH » est bloquée.

- La récupération : Si le modèle doit aller chercher des données externes (comme dans un système RAG), il ne peut pas accéder à des bases de données sensibles sans autorisation. Un modèle ne peut pas piocher dans les dossiers médicaux si l’utilisateur n’a pas le droit d’y accéder.

- La sortie : Même si le modèle a les bonnes informations, il ne peut pas les renvoyer dans un format qui les expose. Par exemple, il peut dire « Le taux de satisfaction des clients a augmenté de 12 % », mais pas « Voici les noms et numéros de téléphone des 5 clients les plus mécontents. »

Pourquoi ces contrôles existent-ils ?

La réponse est simple : les LLM ne comprennent pas les règles. Ils ne savent pas ce qu’est un secret commercial, une donnée personnelle ou un secret médical. Ils ne savent pas non plus ce qu’est la loi. Ils suivent simplement la logique de leur entraînement. Si vous leur demandez de « réécrire ce document en utilisant les informations du fichier PDF », ils le feront - même si ce fichier contient des numéros de sécurité sociale.

En 2025, plus de 38 % des entreprises ont déjà subi une fuite de données causée par une mauvaise utilisation d’un LLM. Certaines ont été victimes de « prompt injection » : des attaquants qui ont envoyé des requêtes cachées pour forcer le modèle à révéler des informations internes. D’autres ont simplement laissé des employés utiliser des modèles publics avec des données confidentielles - sans le savoir.

C’est pourquoi les contrôles d’accès ne sont plus un luxe. Ce sont des exigences légales. Le RGPD exige que les entreprises mettent en œuvre des « mesures techniques appropriées » pour limiter l’accès aux données personnelles. La loi HIPAA aux États-Unis impose des contrôles stricts sur les données de santé. Sans contrôles d’accès, une entreprise ne peut pas se déclarer conforme.

Comment ça marche en pratique ?

La plupart des entreprises commencent par un système de contrôle basé sur les rôles (RBAC). C’est simple : les administrateurs définissent des profils. « Développeur », « Analyste », « Responsable RH » - chaque profil a des permissions prédéfinies. C’est un bon départ, mais ce n’est pas suffisant.

Les systèmes avancés utilisent maintenant un contrôle basé sur le contexte (CBAC). Cela signifie que les permissions changent en fonction de la situation. Par exemple :

- Un employé peut accéder à un modèle pour générer un rapport quotidien, mais pas s’il se connecte depuis un appareil non sécurisé.

- Un utilisateur peut demander des données financières en semaine, mais pas pendant les vacances ou en dehors des heures de bureau.

- Un modèle peut répondre à une question sur les ventes, mais seulement si la requête vient d’un appareil approuvé et d’un réseau interne.

Les outils comme Portkey, DataSunrise ou Cerbos permettent de configurer ces règles. Ils agissent comme des filtres entre l’utilisateur et le modèle. Chaque requête passe par eux. Ils vérifient l’identité, le contexte, les données impliquées, et décident en moins de 50 millisecondes si la requête est autorisée.

Les entreprises les plus avancées utilisent aussi des « garde-fous » : des règles automatiques qui bloquent les requêtes suspectes. Par exemple, si quelqu’un demande soudainement des données sur 200 clients en une minute, le système bloque la requête et alerte la sécurité.

Les outils qui font la différence

Il existe plus de 25 fournisseurs spécialisés dans les contrôles d’accès aux LLM. Les trois leaders sont :

- Portkey.ai : Idéal pour les entreprises qui utilisent plusieurs fournisseurs (OpenAI, Anthropic, Mistral). Il centralise les contrôles, même si les modèles viennent de sources différentes.

- DataSunrise : Spécialisé dans la détection en temps réel et le masquage dynamique des données. Il peut cacher automatiquement les numéros de carte bancaire ou les adresses avant qu’elles n’atteignent le modèle.

- Cerbos : Conçu pour gérer les permissions des agents IA. Si vous avez des robots qui utilisent des LLM pour prendre des décisions, Cerbos contrôle ce qu’ils peuvent faire.

Les petites entreprises ont du mal à suivre. Le coût d’implémentation est élevé, la courbe d’apprentissage est raide (4 à 6 semaines pour une équipe de sécurité), et les solutions open-source manquent souvent de documentation claire. Seuls 12 % des PME ont mis en place des contrôles d’accès formels - contre 89 % des grandes entreprises utilisant plusieurs fournisseurs.

Les risques cachés

Il ne suffit pas d’avoir des contrôles. Il faut qu’ils soient bien conçus. Trois risques majeurs persistent :

- Les hallucinations de sécurité : Certains systèmes utilisent des LLM pour analyser les accès et détecter les anomalies. Mais si le modèle lui-même fait une erreur, il peut autoriser un accès dangereux ou bloquer un accès légitime. Les experts recommandent d’utiliser des algorithmes simples pour les décisions en temps réel, et de ne faire appel aux LLM que pour les cas complexes.

- La surcharge technique : Chaque contrôle ajoute un peu de latence. Dans un environnement à fort volume, cela peut ralentir les réponses de 15 à 25 %. Certains employés se plaignent que les outils IA sont « trop lents » - ce n’est pas un bug, c’est un coût de sécurité.

- La perte d’utilité : Si les contrôles sont trop stricts, les employés cessent d’utiliser les LLM. Des études montrent que des restrictions excessives réduisent l’utilité des modèles de 30 à 40 %. L’équilibre est délicat : trop de sécurité tue l’innovation. Trop peu de sécurité tue la confiance.

Le futur proche

En novembre 2025, le NIST a mis à jour son cadre de gestion des risques liés à l’IA, avec des exigences spécifiques pour les contrôles d’accès dans les systèmes fédéraux. En décembre, OpenAI a lancé une API d’accès granulaire pour ses modèles. Anthropic a ajouté des garde-fous contextuels à Claude 3.5.

Le prochain pas ? Des systèmes qui génèrent automatiquement les politiques d’accès. Imaginez : vous dites à un outil « Je veux que les commerciaux puissent utiliser un modèle pour rédiger des propositions, mais pas accéder aux prix de revient ». L’outil configure tout seul les règles, les tests, les alertes. 63 % des fournisseurs travaillent déjà sur ce genre de fonctionnalité.

À long terme, les contrôles d’accès ne seront plus un module séparé. Ils deviendront une partie intégrante de l’architecture informatique - comme les pare-feu ou les systèmes d’authentification. En 2027, 73 % des entreprises prévoient de fusionner leurs outils de sécurité IA en une seule plateforme. Et selon le SANS Institute, 92 % des responsables sécurité considèrent déjà ces contrôles comme « critiques » pour leur stratégie IA.

Que faire maintenant ?

Si vous êtes dans une entreprise qui utilise des LLM :

- Identifiez quels modèles sont utilisés, par qui, et avec quelles données.

- Évaluez si des données sensibles (clients, finances, santé) peuvent être exposées par un prompt mal formulé.

- Testez si vos employés utilisent des outils publics (comme ChatGPT gratuit) avec des données internes.

- Choisissez un outil de contrôle d’accès adapté à votre taille et à vos besoins - ne cherchez pas le plus puissant, cherchez le plus adapté.

- Formez vos équipes : la sécurité ne vient pas des logiciels, elle vient des gens qui les utilisent.

Les LLM sont puissants. Mais leur puissance n’est pas sans risque. Ce n’est pas la technologie qui est dangereuse - c’est l’absence de contrôle. La bonne nouvelle ? Ce contrôle existe. Il est disponible. Il est nécessaire. Et il est plus simple à mettre en œuvre que vous ne le pensez.

Qu’est-ce qu’un contrôle d’accès aux LLM ?

Un contrôle d’accès aux LLM est un système qui détermine qui peut utiliser quel modèle, avec quelles données, et dans quelles conditions. Il bloque les requêtes dangereuses, protège les informations sensibles et garantit la conformité aux lois comme le RGPD ou HIPAA. Il fonctionne en vérifiant l’identité de l’utilisateur, le contenu de sa requête, et les données qu’il tente d’utiliser ou de récupérer.

Pourquoi les entreprises ne peuvent-elles pas laisser les employés utiliser ChatGPT librement ?

Parce que ChatGPT et d’autres outils publics envoient les données que vous tapez à leurs serveurs. Si vous entrez un contrat client, un rapport médical ou des chiffres de ventes, ces informations peuvent être stockées, utilisées pour entraîner d’autres modèles, ou même exposées dans des recherches publiques. Les entreprises ne peuvent pas prendre ce risque légal ou financier.

Quelle est la différence entre RBAC et CBAC ?

Le RBAC (contrôle d’accès basé sur les rôles) donne des permissions fixes : un « analyste » a toujours accès à tel modèle. Le CBAC (contrôle d’accès basé sur le contexte) ajuste ces permissions en temps réel : un analyste peut accéder au modèle en journée, mais pas en dehors des heures de travail, ou depuis un appareil personnel. Le CBAC est plus sécurisé, mais plus complexe à configurer.

Les LLM peuvent-ils être utilisés pour gérer leurs propres accès ?

Oui, mais avec prudence. Certains systèmes utilisent des LLM pour analyser les comportements d’accès et détecter les anomalies. Ils peuvent apprendre qu’un employé demande rarement des données financières - et alerter si c’est soudainement le cas. Mais ces modèles peuvent aussi « halluciner » : refuser un accès légitime ou en autoriser un dangereux. La meilleure approche est d’utiliser des algorithmes simples pour les décisions rapides, et de faire appel aux LLM uniquement pour les cas complexes.

Comment savoir si mon entreprise a besoin de contrôles d’accès ?

Si votre entreprise utilise des LLM pour traiter des données clientes, financières, médicales ou juridiques, alors oui. Si vous avez des employés qui utilisent des outils comme ChatGPT, Claude ou Gemini avec des documents internes, alors oui. Si vous êtes dans la finance, la santé, la technologie ou le gouvernement, alors vous êtes déjà exposé. La question n’est pas « avons-nous besoin ? », mais « jusqu’où sommes-nous vulnérables ? »

5 Commentaires

Valentin Radu

J'ai vu un collègue taper un prompt comme 'donne moi les mails de tous les RH' et le système a bloqué automatiquement... j'ai cru qu'il allait sauter au plafond 😅 mais bon c'était pour le mieux j'imagine

Jeanne Giddens

Les LLM c'est comme un gosse qui répète tout ce qu'il entend... si tu lui donnes un dossier médical il va le crier sur la place publique. Et non, 'je veux juste un résumé' ne suffit pas. Le RGPD c'est pas un conseil, c'est une loi. Et si vous utilisez ChatGPT gratuit avec des données clients, vous êtes un criminel en herbe. 😒

Coco Valentine

OK mais sérieux... qui a décidé que je ne pouvais plus demander à mon LLM de me réécrire un email en 'ton amical mais professionnel' ?!? J'ai perdu 3 heures à refaire un truc parce qu'un filtre a bloqué 'sensibilité émotionnelle du client' comme donnée sensible... c'est de la folie !!!! 😭

Adrien Brazier

Correction : il ne s'agit pas de 'contrôles d'accès' mais de 'systèmes de gouvernance des accès aux modèles linguistiques' (SAM-L). De plus, le terme 'prompt injection' est mal utilisé ici : il s'agit d'attaque par injection de contexte, pas d'injection de prompt. Et 'RBAC' n'est pas 'simple' - c'est une architecture de contrôle d'accès statique, tandis que 'CBAC' est un modèle dynamique basé sur des attributs contextuels, ce qui implique une intégration avec SIEM et IAM. Vous avez utilisé 'garde-fous' à la place de 'contrôles de sortie' - ce n'est pas du jargon, c'est du vocabulaire technique précis. Et non, 'DataSunrise' ne fait pas du 'masquage dynamique', il fait du tokenization et du pseudonymisation. Merci de ne pas confondre les concepts.

Francine Massaro

Si vous laissez vos employés utiliser des LLM sans contrôle, vous méritez d'être poursuivis. C'est pas une question de 'risque', c'est une question de 'quand ça va sauter'. J'ai vu une entreprise perdre 12M à cause d'un simple prompt. Vous êtes des amateurs. 🔥